von Erich Moechel und Nick Lüthi[1]

Praktisch zeitgleich sind Anfang 2002 in Deutschland, Österreich und der Schweiz neue Abhörverordnungen in Kraft getreten.[2] Dahinter zeigen sich Bestrebungen, europaweit verbindliche technische Standards zu etablieren, die eine lückenlose und quasi automatisierte Überwachung sämtlicher Telekommunikationsnetze ermöglichen. Die Standardisierungsbestrebungen werden insbesondere innerhalb des European Telecommunications Standards Institute (ETSI) vorangetrieben und erfolgen seit 1992 auf Initiative der US-Bundespolizei FBI und der EU.

Es begann vor neun Jahren: Die „International User Requirements“, die bis heute als Agenda für die konkreten technischen und politischen Umsetzungen der Telekommunikationsüberwachung figurieren, reichen bis in das Jahr 1993 zurück. Im ersten einer Reihe der so genannten „International Law Enforcement Telecom Seminars“ (ILETS) einigten sich die Nachrichtendienste und die Polizei der ECHELON-Betreiber USA, England, Kanada und Australien mit den wichtigsten EU-Staaten auf ein gemeinsames Vorgehen in Fragen der Überwachung von Kommunikationsnetzwerken. An der FBI-Akademie in Quantico im US-Bundesstaat Virginia wurde ein Papier erstellt, das „Internationale Abhöranforderungen“ (International Requirements for Interception) der Nachrichtendienste formulierte. Zentrale Aussage: Die „gesetzlich ermächtigten Behörden“ benötigen Zugriff auf den Telekommunikationsverkehr in Echtzeit rund um die Uhr. Dies sei nur durch permanente Verbindung der Dienste mit standardisierten Andockstellen in den Netzen möglich.

Bei weiteren, ebenso geheimen ILETS-Treffen (Bonn 1994, Canberra 1995) wurde das Vorgehen bereits mit Vertretern aller EU-Staaten abgesprochen; die „Abhöranforderungen“ mutierten zu „Benutzeranforderungen“ (International User Requirements, IUR). In den USA liefen die IUR 1994 unter dem Titel CALEA (Communications Assistance Law Enforcement Act) nach teilweise heftigen Diskussionen leicht modifiziert durch den Kongress und wurden vom damaligen Präsidenten Bill Clinton abgesegnet. Wenig später, am 17. Januar 1995, wurden sie auch zu einer Entschließung des (Minister-)Rates der EU erhoben. Diese beruhte auf einer Serie von Dokumenten der Arbeitsgruppe Polizeiliche Zusammenarbeit (Kürzel: ENFOPOL) des Rates der Innen- und Justizminister. Beschlossen wurde sie ohne jede Anhörung und Diskussion als „akkordierte Angelegenheit“: Die Innen- und Justizminister hatten im „schriftlichen Verfahren“ zugestimmt. Der Beschluss wurde dem Rat der für Fischerei-Fragen zuständigen Minister als so genannter A-Punkt vorgelegt. Da A-Punkte bei jedem beliebigen Ratstreffen abgesegnet werden können, war das formal korrekt – mehr aber nicht.

Veröffentlicht wurde dieser fait accompli erst 19 Monate später, im November 1996.[3] Aber auch dies fiel den Abgeordneten des Europäischen Parlaments (EP) erst auf, als die britische Bürgerrechtsorganisation Statewatch im Januar 1997 die Entschließung im Rahmen eines Berichts über ein geplantes gemeinsames Überwachungssystem von EU und FBI thematisierte und wenig später ein im Auftrag der Technologiefolgen-Abschätzungseinheit des EP (STOA) erstellter Bericht in dieselbe Kerbe schlug.[4] Die dann folgenden empörten Anfragen der EP-Abgeordneten beantwortete die EU-Kommission nur ausweichend; die der Entschließung zu Grunde liegenden „ENFOPOL“-Dokumente wurden den ParlamentarierInnen nicht ausgehändigt.

Am Parlament und der Öffentlichkeit vorbei

Der Statewatch-Bericht von 1997 bezog sich auf eine neuere Fassung der IUR und zeigte, welche Fortschritte das Projekt seit der Ratsentschließung von 1995 gemacht hatte. Dies und die Aufdeckung der Umstände, wie die IUR am EP vorbei geschleust wurden, sorgten 1997 ebendort für einen Eklat. War es 1995 noch gelungen, die erste Fassung der Benutzeranforderungen klammheimlich zu beschließen, so scheiterte 1998 der zweite Anlauf, mit dem die IUR um das Internet-Protokoll und den Mobilfunkstandard GSM erweitert werden sollten, in letzter Minute unter dem Druck der Öffentlichkeit. Im deutschsprachigen Raum publizierte das Online-Magazin Telepolis im November 1998 eine ganze Serie von Dokumenten der Polizei-Arbeitsgruppe des Rates (die so genannten ENFOPOL-Papiere) im Volltext.[5] Bezeichnenderweise herrschten zunächst Zweifel an der Echtheit der Papiere. Erst nach einem Bericht des britischen Fernsehsenders Channel 4 griffen weitere Medien das Thema auf, „ENFOPOL“ wurde zum Synonym für die drohende Überwachungsunion. In Polizei- und Geheimdienstkreisen wurden die österreichischen Beamten, die das Papier während der Wiener EU-Präsidentschaft verfasst hatten, herb kritisiert.

Im Frühjahr 1999 exerzierten die Kollegen den Österreichern vor, wie man mit Papieren vom Kaliber der IUR umzugehen hatte: Wie schon in der Fassung von 1995 wurde das Papier zweigeteilt. Alle brisanten Punkte wurden aus dem Entwurf eines Ratsbeschlusses eliminiert und verschwanden in einem Annex mit technischen Erläuterungen, der nicht vorgelegt wurde. So blieb von 42 Seiten nur ein sehr abstrakter, vierseitiger Forderungskatalog übrig.[6] Die runderneuerten IUR wurde schließlich statt in der Form eines Ratsbeschlusses der EU wieder am EP vorbei als europäischer Telekommunikations-Standard eingeführt.

Während das EP im Juli 2000 einen speziellen temporären Ausschuss für das vom US-Geheimdienst NSA dominierte Überwachungssystem ECHELON einberufen hat,[7] ist der Aufbau eines völlig anders strukturierten Überwachungssystems quer durch Europa schon sehr weit fortgeschritten. Es wird den Diensten den Zugriff auf die gesamte digitale Sprach- und Datenkommunikation der europäischen Zivilgesellschaft eröffnen. Dies geschieht insbesondere durch die Definierung von technischen Standards entlang den Bedürfniskatalogen von Geheimdiensten und Polizei auf der einen, sowie den Herstellern von Netzwerkinfrastruktur auf der anderen Seite. Das Interesse der Letzteren ist offensichtlich: Neue Standards erfordern neue Gerätschaft.

Gemischte Bilanz

Im August 2001 wurde der unter dem Kürzel ES 201 671 bekannte

Überwachungsstandard von den Mitgliedern des European Telecommunications Standards Institute (ETSI) verabschiedet. Noch fehlt ES 201 671 die politische Legitimation durch die EU. In der aktuellen Version sind aber bereits auf technischer Ebene alle notwendigen Schnittstellen zum Abhören durch Strafverfolgungsbehörden und Geheimdienste festgelegt. Den EU-Mitgliedstaaten bleibt es immerhin überlassen, ob sie automatische elektronische oder manuelle Schnittstellen gestatten.

Während im Normalfall die Behörden auf politischer Ebene zunächst generelle Anforderungen formulieren und dann in einem zweiten Schritt die technischen Spezifikationen erarbeitet werden, lief das Verfahren im Fall des Überwachungsstandards ES 201 671 genau umgekehrt. Nachdem die IT-Industrie sich in jahrelangem Ringen mehrheitlich auf einen umfangreichen Schnittstellen-Standard zur Überwachung der digitalen Netze in allen Details geeinigt und damit vollendete Tatsachen geschaffen hatte, wurde das Anforderungspapier der Strafverfolger erst nachgereicht.

Trotz der Verabschiedung von ES 201 671 Version 2.0 als vorläufigem „Zwischenresultat“ der mannigfaltigen Abhörbestrebungen auf EU-Ebene, kann eine Zwischenbilanz keineswegs nur negativ ausfallen. Eine bis dahin völlig ungeniert hinter den Kulissen agierende Gruppe von Verbindungsleuten und Fadenziehern der Polizeien und Geheimdienste kam erstmals an das Licht der Öffentlichkeit. Dazu kommt, dass das liebste Kind der „gesetzlich ermächtigten Behörden“ – so die verharmlosende Umschreibung in den Papieren der Polizeiarbeitsgruppe des Rates –, die vollelektronische Schnittstelle, in der zuletzt veröffentlichten Version von ES 201 671 nicht mehr obligatorisch ist.

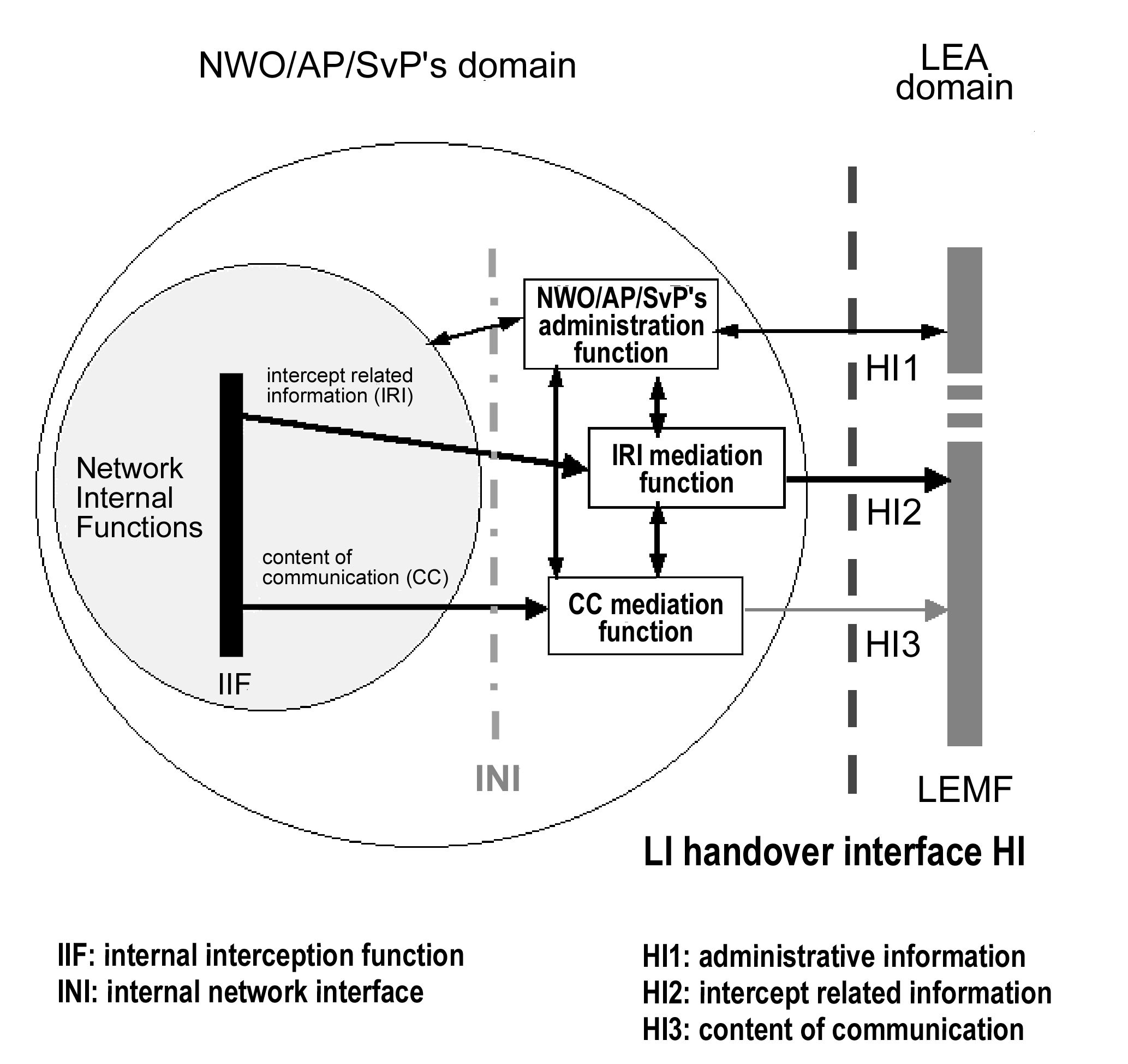

Modell der Überwachungsschnittstelle nach ES 201 671

Quelle: ETSI ES 201 671 V2.1.1 (2001-09)

NWO: network operator / AP: access provider / SvP’s: service provider

LEA: law enforcement agencies / LEMF: law enforcement monitoring facility

LI: lawful interception / HI: handover interface

Über den sogenannten Handover Interface Port HI 1 sind Polizei und Dienste zwar an sich direkt per Standleitung mit der Administrations-Funktion des Netzbetreibers, welche alle Vorgänge an der Schnittstelle kontrolliert, verbunden. Nationalen Regulatoren steht es allerdings nun frei, diese Schnittstelle als manuelles Interface zu gestalten. Der Netzbetreiber kann also darauf bestehen, dass Überwachungsbegehren nicht elektronisch ausgehandelt, sondern auch in Zukunft auf Papier oder persönlich vorgelegt werden.

Grund zur Befürchtung, dass Polizei und Diensten praktisch unbegrenzte Zugriffsmöglichkeiten eingeräumt werden, besteht freilich weiterhin. Denn die Möglichkeit der manuellen Übermittlung wurde nicht aus Gründen der Datensicherung gegen Übergriffe vorgesehen. Vielmehr hat die Einführung dieser Verfahrensweise recht prosaische Gründe: Die Gerichte sind europaweit technisch noch nicht in der Lage, ihre Überwachungsanordnungen in sicherer elektronischer Form an die Polizei zu übermitteln, weshalb immer noch Brief- oder Faxverkehr die Regel ist.

Aufträge für die IT-Industrie

Freuen dürften sich trotz dieser Einschränkungen vor allem die IT-Industrie, die in den Gremien des ETSI maßgeblich an der Ausarbeitung des neuen Überwachungsstandards mitgearbeitet hat. Wirklich bedeutende Summen fallen jetzt und in naher Zukunft bei Telecom-Ausrüstern wie Alcatel und Siemens, Ericsson, Nokia, Nortel und anderen an. Wie Ericsson etwa, das ein System namens LIS anbietet, dessen Produktmanager Stefan Björnsson Mitglied der bei der Ausarbeitung des Überwachungsstandards federführenden ETSI-Arbeitsgruppe Lawful Interception ist, haben auch alle anderen Firmen in ihre Produkte – Wählämter und Vermittlungsstellen – mehr oder weniger komplette Überwachungslösungen integriert.

„Hightech speziell für Bedarfsträger“ – so preist Siemens seine „flexible und ausbaufähige Gesamtlösung“ an. „Spezialbeauftragte, die in ihrem Netz Teilnehmerleitungen ‚anzapfen‘? Das ist Vergangenheit!“ Und auch Befürchtungen, dass „eventuell beim Aufschalten erzeugte, Verdacht erregende Leitungsgeräusche den Erfolg Ihrer Überwachungsmaßnahme gefährden“ könnten, sind nunmehr unbegründet, denn „LI arbeitet lautlos“.

Statt „vermittlungstechnisches Sonderequipment“ einzusetzen, das „schwierig zu tarnen“ sei, ließen sich – so verspricht Siemens – Überwachungsaufträge nun mit zusätzlicher Standard-Hardware für sein digitales elektronisches Wählsystem EWSD „unauffällig abwickeln“. Nach Angaben des Konzerns ist dieses Erfolgsprodukt mit über 240 Millionen Ports in 105 Ländern das am weitesten verbreitete System für Sprachtelefonie, jeder fünfte Anruf weltweit erfolge über diese Hardware, die vollständig überwachungstauglich ist. Die Software wiederum verfüge über „spezielle Filterfunktionen für die Materialauswertung“, um „schnell an die wesentlichen Informationen“ zu kommen. „Komfortable Tools“ erleichtern dann die eingehende Analyse des „kompletten, nach Nutzer- und Ereignisdaten getrennten Informationsflusses aus sämtlichen Aktivitäten an einem überwachten Objekt“.

Randdaten interessieren

Den „Bedarfsträgern“ geht es dabei nicht nur um Gesprächsinhalte, sondern vor allem um Verkehrs- und Verbindungsdaten, also um die Frage: Wer kommuniziert mit wem, wie häufig, von welchem Standort aus etc.? Der Siemens-Prospekt, der nur im Rahmen eines persönlichen Gesprächs an potenzielle Kunden weitergegeben wird, erklärt dies mit bemerkenswerter Offenheit: „Ereignisdatensätze liefern aufschlussreiche Informationen über das Kommunikationsverhalten des überwachten Netzteilnehmers. Zusammengenommen ergeben all diese Informationen eine Art ‚Verhaltensmuster‘, das allein oft schon die gewünschten Hinweise liefert, sodass sich das Einholen der Nutzdaten erübrigt.“

Internet ist nicht Telefon

Während die Arbeiten am Standard ES 201 671 zur Überwachung von Sprachtelefonie zügig vorankamen, tat man sich bei der Integration des Internet in das Szenario der Überwachung etwas schwer. Die Welt der Datenpakete und des dezentralen Paketverkehrs kommuniziert auf andere und komplexere Weise als das vergleichsweise simple Telefoniemodell, die herkömmlichen „Circuit Switched Networks“, die im Grunde nur aus anrufender und angerufener Partei und einem Übertragungskanal besteht. Trotzdem wurde Anfang April 2001 der Entwurf eines ersten Standards präsentiert, der die technische Überwachung des Internet europaweit normieren soll.

Nachdem die grundlegenden Abhörspezifikationen für Telefonienetze aller Art an sich feststehen und nur den jeweils neueren Entwicklungen technischer Art angepasst werden müssen, widmet man sich nun in erster Linie Methoden, den TCP/IP-Verkehr[8] zu erfassen – und zwar „vollständig“, „während der gesamten Überwachungsdauer“, „möglichst nahe an Echtzeit“, dabei „nicht auffällig“, nämlich ohne die „Quality of Service“ zu beeinträchtigen. Analog zur Überwachung der Telefonie müssen die Überwachungsschnittstellen „Multi-User-tauglich“ sein, wobei die parallel angedockten Behörden und Dienste nichts voneinander erfahren dürfen.

Bei einem Treffen verschiedener ETSI Arbeitsgruppen Anfang April 2001 im norwegischen Grimstad hieß es, aus Gründen von „Security und Privacy“ sei ein umfassender Zugriff allerdings „sehr umstritten“ und deshalb für Telekom-Regulatoren in vielen Ländern „höchstwahrscheinlich unakzeptabel“. Damit wurden aber die bereits aus dem 1998 veröffentlichten „Pflichtenheft“ ENFOPOL 98 bekannten, sehr allgemein formulierten Anforderungen, auch den gesamten Internet-Verkehr möglichst in Echtzeit zu erfassen, keineswegs fallen gelassen. Wie das grundlegende Datenmodell zur „IP Interception“ zeigt, wurde nur auf das verzichtet, was realistischerweise ohnehin nicht machbar ist.

Umsetzung geht flott voran

In den Niederlanden hat die Implementierung der Überwachungsschnittstellen bereits seit rund einem Jahr begonnen, Großbritannien hat die politische Umsetzung als „Regulation of Investigatory Powers Act“ (RIP) bereits vollzogen.[9] In Deutschland erweiterten die Parlamentarier bei der Novelle des G 10-Gesetzes auch die Befugnisse des Bundesnachrichtendiensts (BND) zur strategischen Überwachung: Durfte der BND bisher „nur“ die Telekommunikation via Satellit abhören, kann er jetzt auch auf den leitungsgebundenen digitalen Verkehr zugreifen. Dies ist technisch nur durch eine Schnittstelle wie ES 201 671 realisierbar. Im Gespräch mit dem Online-Magazin Telepolis hatte der grüne Abgeordnete Hans-Christian Ströbele kritisiert, das „verfassungskräftige Trennungsgebot zwischen Polizei und Geheimdiensten werde damit weiter aufgeweicht.“ Die Dienste sollten offenbar „als polizeiliche Hilfssheriffs Verdachtsschöpfung betreiben.“[10] Dieses Szenario steht unmittelbar bevor.